Рекомендуемые меры программно-технического уровня

Программные и технические средства защиты призваны устранить недостатки организационных мер, поставить прочные барьеры на пути злоумышленников и в максимальной степени исключить возможность неумышленных нарушений регламента со стороны персонала и пользователей системы.

Программно-технические меры защиты основаны на использовании различных электронных устройств и специальных программ, входящих в состав АС и выполняющих функции защиты.

Рекомендуемые меры программно-технического уровня включают в себя:

- Установка камер видеонаблюдения;

- Установка новой пожарной сигнализаций;

- Установка несгораемых сейфов для хранения твердых копий документов;

- Сделать систему защищенного документооборота при работе с твердыми копиями и электронными документами с использование электронно цифровой подписи (ЭЦП);

- Установка программно-аппаратной системы защиты информации;

- Введение доменной структуры сети с контроллером домена;

- Введение групповых политик на сервере;

- Установка почтового сервера;

- Установка веб-сервера, сервера базы данных и прокси сервера;

- Установка DNS и DHCP серверов;

- Замена концентраторов класса 2 и сквозного коммутатора на один коммутатор с буферной памятью для предотвращения коллизий в локально-вычислительной сети компании;

- Введение полнодуплексного режима обмена пакетами между абонентами локально-вычислительной сети;

- Установка стойких паролей;

- Установка кластера на сервере;

- Использовать встроенную в BIOS систему разграничения доступа при загрузке;

- Использовать встроенные в операционную систему средства блокировки сеанса пользователя;

- Программное или техническое отключение возможности загрузки операционной системы с внешнего носителя;

- Установка металлических дверей с замком в помещения с ценной информацией;

- Использование резервного канала передачи данных;

- VPN соединение должно быть защищено с помощью SSL/TSL;

- Запрет cookie и cache веб-содержимого;

- Хеширование всех паролей перед их сохранением;

- Шифровка ценных данных и телефонных разговоров.

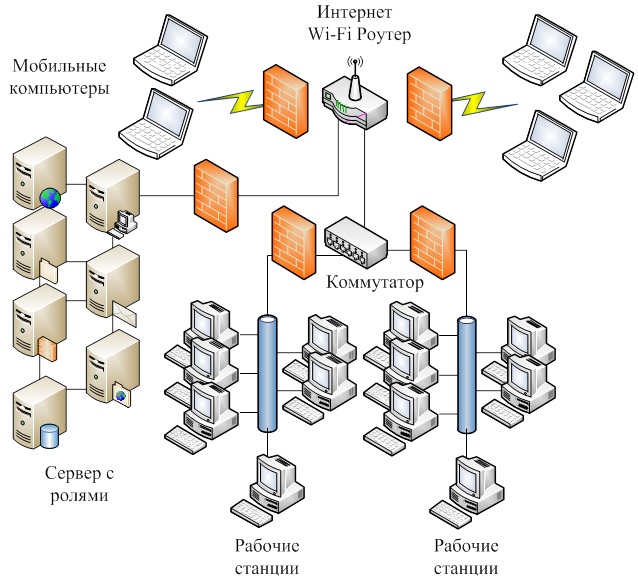

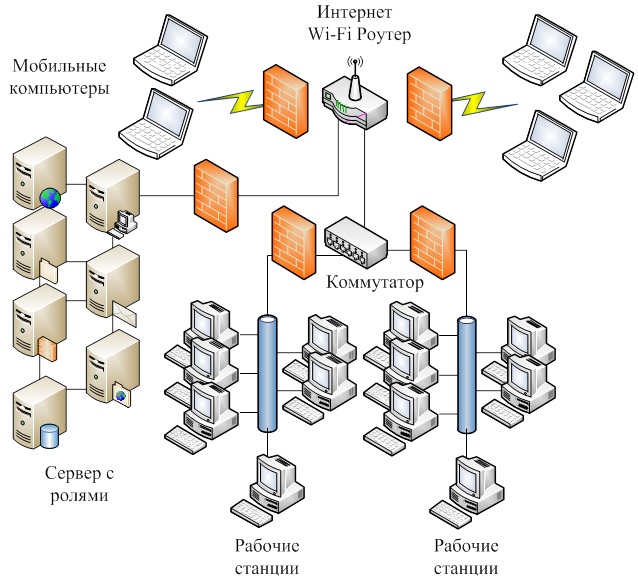

Топология локально-вычислительной сети компании ООО «Триалта» на рис.2, принимая во внимание все рекомендуемые контрмеры программно-технического уровня, примет вид как показано на рис.13.

Практически любая ЛВС компании не может нормально функционировать и предоставлять необходимый уровень безопасности без использования доменной структуры. Никакой другой способ работы сети не может обеспечить нормального уровня контроля пользователей и всего, что происходит в сети. По этой причине установка контроллера домена – просто необходимая мера обеспечения работоспособности локально-вычислительной сети.

Рис.13. Изменённая ЛВС компании ООО «Триалта»

На рис.13 представлена топология ЛВС компании ООО «Триалта» основанная на доменной структуре, где есть один компьютер сервер с серверной операционной системой Windows Server 2008, а на нём установлены такие роли как:

- Контроллер домена Active Directory ,позволяющий создавать и хранить данные об учётных записях сетевых пользователей, обеспечивать им доступ к ресурсам сети компании ООО «Триалта» на основе определяемых прав;

- Веб сервер IIS7, система развёртывания веб-приложений и обеспечения доступа к ним с применением существующих механизмов;

- Прокси сервер управляющий входящим и исходящим трафиком интернета в локально-вычислительной сети;

- Почтовый сервер обеспечивающий прием и передачу электронных писем сотрудников компании ООО «Триалта»;

- Сервер базы данных, обслуживающий базу данных и отвечающий за целостность и сохранность данных, а также обеспечивающий операции ввода-вывода при доступе сотрудников компании ООО «Триалта» к информации;

- DNS сервер, доменная система имен предназначена для преобразования доменных имен в IP-адреса, либо наоборот - IP-адресов в доменные имена;

- DHCP сервер, с помощью которого настраивается система динамической IP-адресации, а также правила выдачи IP-адресов согласно существующим спискам или диапазонам;

- Файловый сервер, система хранения и доступа к общим файловым ресурсам, которая даёт возможность производить синхронизацию содержимого разных копий и поиск файлов, управлять общими папками.

Доменная структура подразумевает наличие опытного системного администратора, который будет нести ответственность за состояние ЛВС, сервера и компьютеров пользователей. При приме на работу такого человека нужно в письменном виде зафиксировать его должностные обязанности, права и ответственность за неисполнение или ненадлежащее исполнение своих должностных обязанностей.

Как видно на рис.13 два концентратора и сквозной коммутатор были заменены на коммутатор с буферной памятью (см. приложение, рис.20 ), отличие заключается в том что предыдущие устройства использовали широковещательный метод передачи пакетов в ЛВС.

Чтобы избежать коллизии, нужно ввести полнодуплексную систему передачи пакетов в ЛВС, когда пользователи смогут одновременно принимать и отдавать пакеты в ЛВС.

Для предотвращения перехвата трафика и сетевых атак нужно установить сетевые экраны, т.е. программно-аппаратную систему защиты в ЛВС. Все ценные данные нужно зашифровывать. Все пароли нужно хранить не в явном виде, а сначала их хешировать, кроме того групповой политикой должно быть определена стойкость пароля. Групповая политика должна чётко определить круг лиц, которым разрешен или запрещён доступ к той или иной информации, а также ресурсам ЛВС компании ООО «Триалта».